Zapewniamy naszym klientom możliwość sprawnego zarządzania procesami IT oferując kompleksowe rozwiązania przy wykorzystaniu szerokiego wachlarza Producentów oprogramowania.

-

Axence nVision

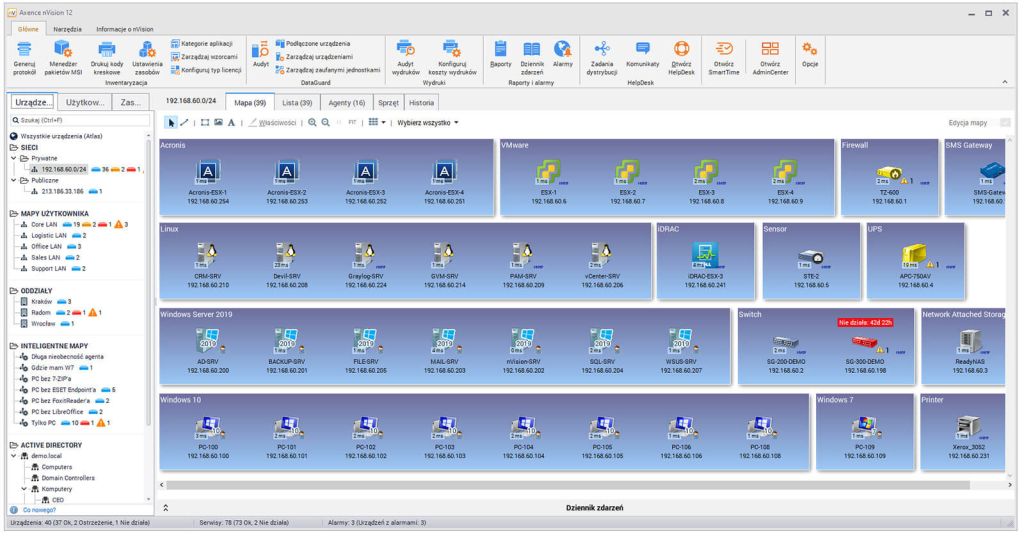

Axence nVision® to profesjonalne oprogramowanie do kompleksowego zarządzania infrastrukturą IT w każdej organizacji.

NetworkPełny monitoring sieci

- zapobieganie kosztownym przestojom przez wykrywanie anomalii w działaniu urządzeń

- bezpieczna serwerownia – monitorowanie wskaźników wilgotności i temperatury

- zawsze aktualne dane o wydajności serwera i łącza internetowego

- większa kontrola nad procesami systemowymi

- lepsza wydajność procesów biznesowych dzięki kompletnej wiedzy o stanie działania najważniejszych serwisów

- obsługa szyfrowania AES, DES i 3DES dla protokołu SNMPv3

- skanowanie sieci, wykrywanie urządzeń i serwisów TCP/IP

- interaktywne mapy sieci, mapy użytkownika, oddziałów, mapy inteligentne

- jednoczesna praca wielu administratorów, zarządzanie uprawnieniami, dzienniki dostępu

- serwisy TCP/IP: poprawność i czas odpowiedzi, statystyka ilości odebranych/utraconych pakietów (PING, SMB, HTTP, POP3, SNMP, IMAP, SQL itp.)

- liczniki WMI: obciążenie procesora, zajętość pamięci, zajętość dysków, transfer sieciowy itp.

- możliwość nakładania na urządzenie liczników wydajności wg szablonu (wzorca)

- działanie Windows: zmiana stanu usług (uruchomienie, zatrzymanie, restart), wpisy dziennika zdarzeń

- liczniki SNMP v1/2/3 (np. transfer sieciowy, temperatura, wilgotność, napięcie zasilania, poziom tonera i inne)

- kompilator plików MIB

- obsługa pułapek SNMP

- routery i switche: mapowanie portów

- obsługa komunikatów syslog

- alarmy zdarzenie - akcja

- powiadomienia (pulpitowe, e-mail, SMS) oraz akcje korekcyjne (uruchomienie programu, restart komputera itp.)

- raporty (dla urządzenia, oddziału, wybranej mapy lub całej sieci)

Inventory

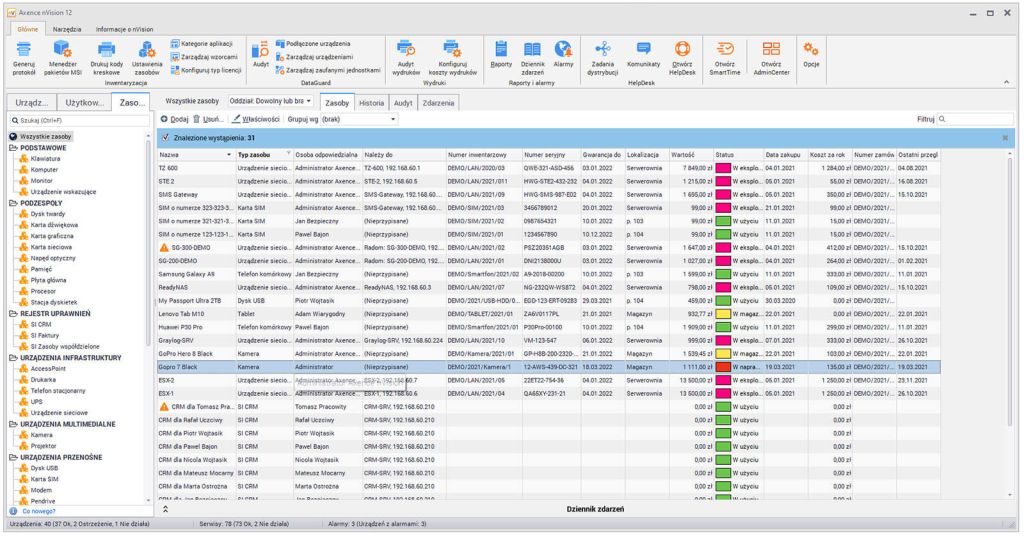

InventoryŁatwe zarządzanie zasobami IT (ITAM)

- IT Asset Management – zarządzanie wszelkimi zasobami, za które odpowiada dział IT

- szczegółowe informacje i ewidencja czynności wykonywanych na zasobach w trakcie całego cyklu życia, możliwość definiowania statusów i pól oraz generowanie protokołu przekazania sprzętu

- widok zasobów, aplikacji, dokumentów, licencji dla poszczególnego użytkownika lub osobny widok według zasobów przypisanych do urządzeń

- jednoczesne przypisywanie dokumentu do wielu zasobów

- Mobilny Asystent Inwentaryzacji dla systemu Android

- generator dokumentów na podstawie szablonów

- automatyczne numerowanie dodawanych zasobów i dokumentów wg zdefiniowanego wzorca numeracji

- Software Asset Management – rozbudowany system zarządzania aplikacjami i licencjami, identyfikacja realnego zużycia licencji

- rozliczanie dowolnego typu licencji w tym modelowanie licencji chmurowych

- rozliczanie licencji według użytkownika, urządzenia, numeru seryjnego lub na podstawie wersji zainstalowanej aplikacji

- Historia użycia konkretnej licencji oprogramowania

- audyt inwentaryzacji sprzętu i oprogramowania

- wgląd w licencje przypisane do użytkownika pracującego na wielu urządzeniach

- zdalny dostęp do managera plików z możliwością usuwania plików użytkownika

- informacje o wpisach rejestrowych, plikach i archiwach .zip na stacji roboczej

- szczegółowe informacje o konfiguracji sprzętowej konkretnej stacji roboczej

- zarządzanie instalacjami/dezinstalacjami oprogramowania w oparciu o menedżera pakietów MSI

- alarmy: instalacja oprogramowania, zmiana w zasobach sprzętowych

- lista kluczy oprogramowania Microsoft

- aplikacja dla systemu Android umożliwiająca spis z natury na bazie kodów kreskowych, kodów QR

- możliwość archiwizacji i porównywania audytów

- monitorowanie harmonogramu zadań Windows

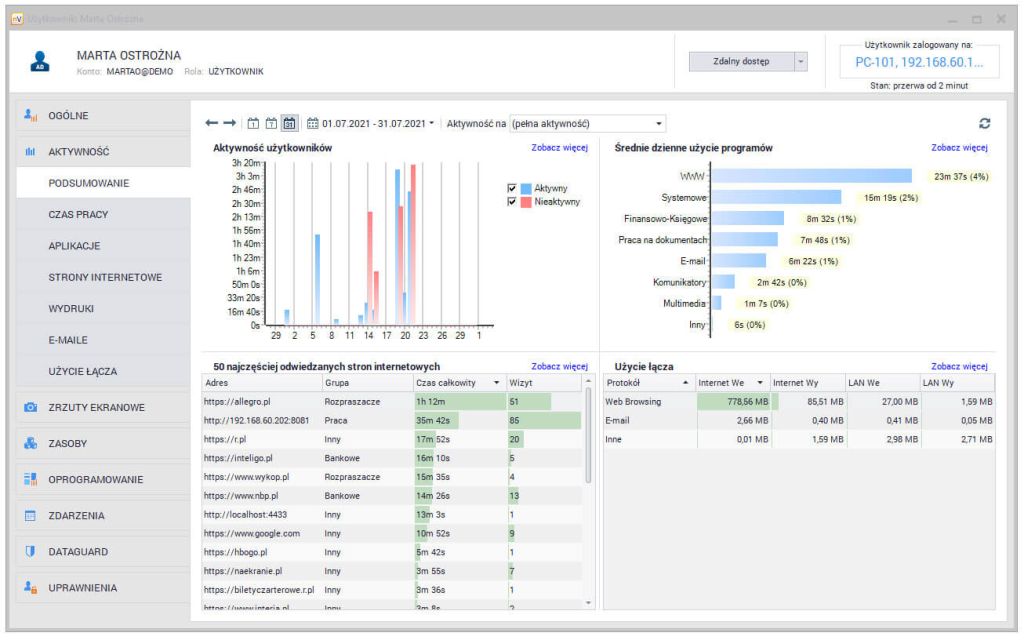

SmartTime

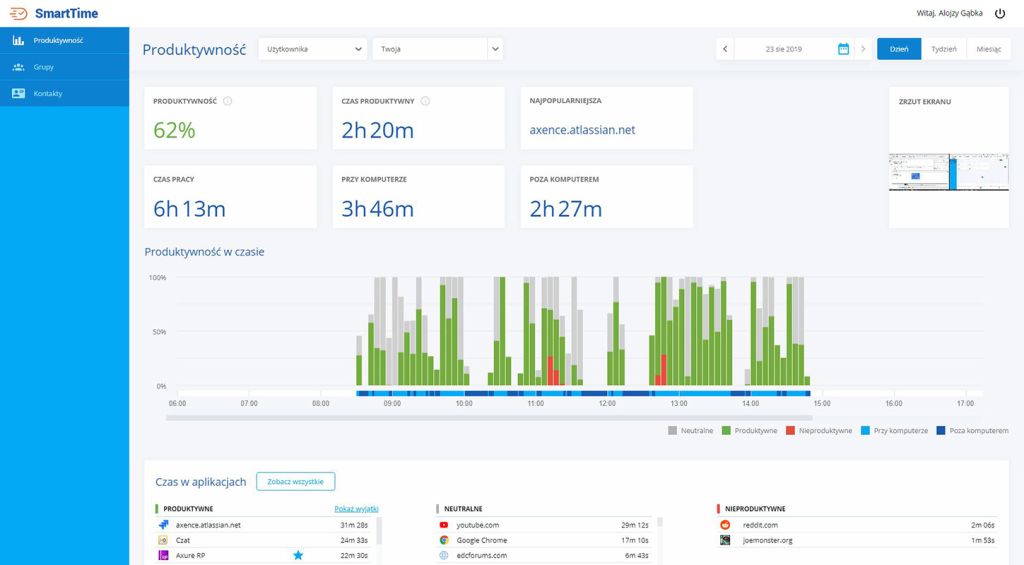

SmartTimeMądre wykorzystanie czasu

- statystyki własnej aktywności przy komputerze w wybranym przedziale czasu: dzień / tydzień / miesiąc / dowolny okres

- wgląd we wskaźniki aktywności wszystkich podległych pracowników

- możliwość tworzenia grup złożonych z dowolnych pracowników organizacji

- dostęp dla menedżera grupy do metryki aktywności dla wszystkich jej członków

- statystyki czasu spędzonego przed komputerem

- dwa tryby widoku - jasny i ciemny

- lista aplikacji używanych przez pracowników z rozbudowaną możliwością filtrowania, przypisywania do wybranych kategorii i nadawania im odpowiednich statusów

- podgląd aplikacji używanych w grupie bądź przez indywidualnego użytkownika w dowolnym czasie

- dodawanie wyjątków przez administratora grupy, wskazujących, że dana aplikacja w tej grupie jest uznawana za produktywną

- możliwość wskazywania przez administratora statusów konkretnych aplikacji: produktywna / neutralna / nieproduktywna

- grupowanie stron internetowych oraz aplikacji z podziałem na: produktywne / nieproduktywne / neutralne

- widok najczęściej używanych aplikacji produktywnych, nieproduktywnych i neutralnych w dowolnie wybranym okresie czasu

- definiowanie minimalnego progu produktywności (czasu spędzonego w aplikacjach produktywnych) i maksymalnego progu nieproduktywności (czasu spędzonego w aplikacjach nieproduktywnych)

- cykliczne alerty wysyłane mailem o przekroczeniu zdefiniowanych progów produktywności

- możliwość ustalania okresu, po którym dane mają być usuwane z modułu SmartTime

- lista kontaktów w organizacji z wbudowaną wyszukiwarką

- szybkie, bezpośrednie przejście między modułami HelpDesk i SmartTime

- podgląd zrzutu ekranu wybranego użytkownika dostępny dla menedżerów i administratorów

- czas prywatny - możliwość wyłączenia analizy aktywności w SmartTime w czasie używania służbowego komputera do celów prywatnych.

Helpdesk

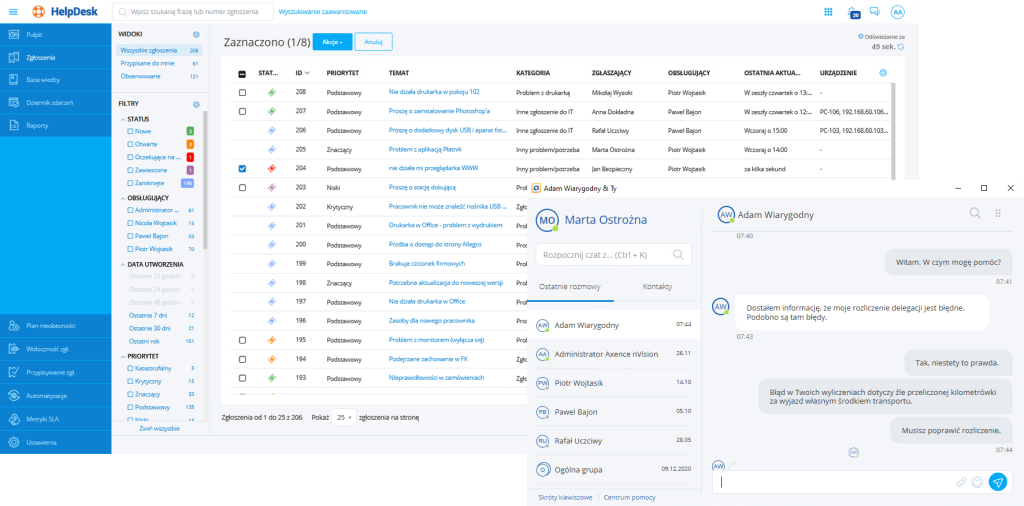

HelpdeskIntuicyjna pomoc techniczna

- redukcja kosztów pomocy technicznej i oszczędność czasu działu IT

- ograniczenie liczby kosztownych przestojów i zwiększenie wydajności pracowników

- edukacja kadry – poradniki jak poradzić sobie z najczęściej występującymi problemami

- minimalizacja ryzyka cyberataku przez luki w oprogramowaniu – zdalna dystrybucja oprogramowania, w tym aktualizacji, na wiele stacji roboczych jednocześnie skuteczna dystrybucja ważnych informacji – komunikaty rozsyłane do użytkowników z opcją obowiązkowego potwierdzenia przeczytania

- automatyzacje bazujące na założeniu: warunek » akcja

- planowanie zastępstw w przydzielaniu zgłoszeń

- rozbudowany system raportów

- powiadomienia w czasie rzeczywistym

- tworzenie zgłoszeń serwisowych i zarządzanie nimi (przypisywanie do administratorów)

- baza zgłoszeń

- widok zgłoszenia odświeżany w czasie rzeczywistym

- komentarze, zrzuty ekranowe i załączniki w zgłoszeniach

- wewnętrzny komunikator (czat) z możliwością przesyłania plików i tworzenia rozmów grupowych

- komunikaty wysyłane do użytkowników/komputerów z możliwym obowiązkowym potwierdzeniem odczytu

- zdalny dostęp do komputerów z możliwym pytaniem użytkownika o zgodę oraz z możliwością blokady myszy/klawiatury

- zadania dystrybucji oraz uruchamiania plików (zdalna instalacja oprogramowania)

- procesowanie zgłoszeń z wiadomości e-mail

- baza wiedzy z kategoryzacją artykułów i możliwością wstawiania grafik oraz filmów z YouTube

- rozbudowana wyszukiwarka zgłoszeń oraz artykułów w bazie wiedzy

- integracja bazy użytkowników z Active Directory

- przejrzysty i intuicyjny interfejs webowy

- tworzenie zgłoszeń serwisowych i zarządzanie nimi (przypisywanie do administratorów)

- możliwość wskazania osób, które muszą zaakceptować zgłoszenie

- tworzenie ścieżek akceptacji na podstawie kategorii przypisanej do zgłoszenia

- kiosk z aplikacjami - możliwość stworzenia listy bezpiecznych aplikacji do samodzielnej instalacji przez użytkownika

- komentarze, zrzuty ekranowe i załączniki w zgłoszeniach

- konfigurowanie pól niestandardowych, powiązanych w wybraną kategorią zgłoszenia

- automatyzacje bazujące na założeniu: warunek » akcja

- przetwarzanie zgłoszeń w trybie anonimowym (wsparcie w realizacji wymogów „Dyrektywy o Sygnalistach”)

- dokumenty prawne dot. ochrony sygnalistów w tym szablon regulaminu zgłoszeń wewnętrznych wymagany przez Dyrektywę

- dwa tryby widoku - jasny i ciemny

- planowanie zastępstw w przydzielaniu zgłoszeń

- rozbudowany system raportów

- powiadomienia i widok zgłoszenia odświeżany w czasie rzeczywistym

- baza zgłoszeń z rozbudowaną wyszukiwarką

- baza wiedzy z kategoryzacją artykułów i możliwością wstawiania grafik oraz filmów z YouTube

- przejrzysty i intuicyjny interfejs webowy

- wewnętrzny komunikator (czat) z możliwością przydzielania uprawnień oraz przesyłania plików i tworzenia rozmów grupowych

- komunikaty wysyłane do użytkowników/komputerów z możliwym/obowiązkowym potwierdzeniem odczytu

- zdalny dostęp do komputerów z możliwością blokady myszy/klawiatury

- dwukierunkowa wymiana plików

- zarządzanie procesami Windows z poziomu okna informacji o urządzeniu

- zadania dystrybucji oraz uruchamiania plików (zdalna instalacja oprogramowania)

- procesowanie zgłoszeń z wiadomości e-mail

- integracja bazy użytkowników z Active Directory

- zarządzanie kontami lokalnych użytkowników Windows (tworzenie, usuwanie, edycja, reset hasła, eskalacja/deeskalacja uprawnień oraz włączanie/wyłączanie kont)

- zdalna edycja rejestru na komputerach z zainstalowanym agentem nVision.

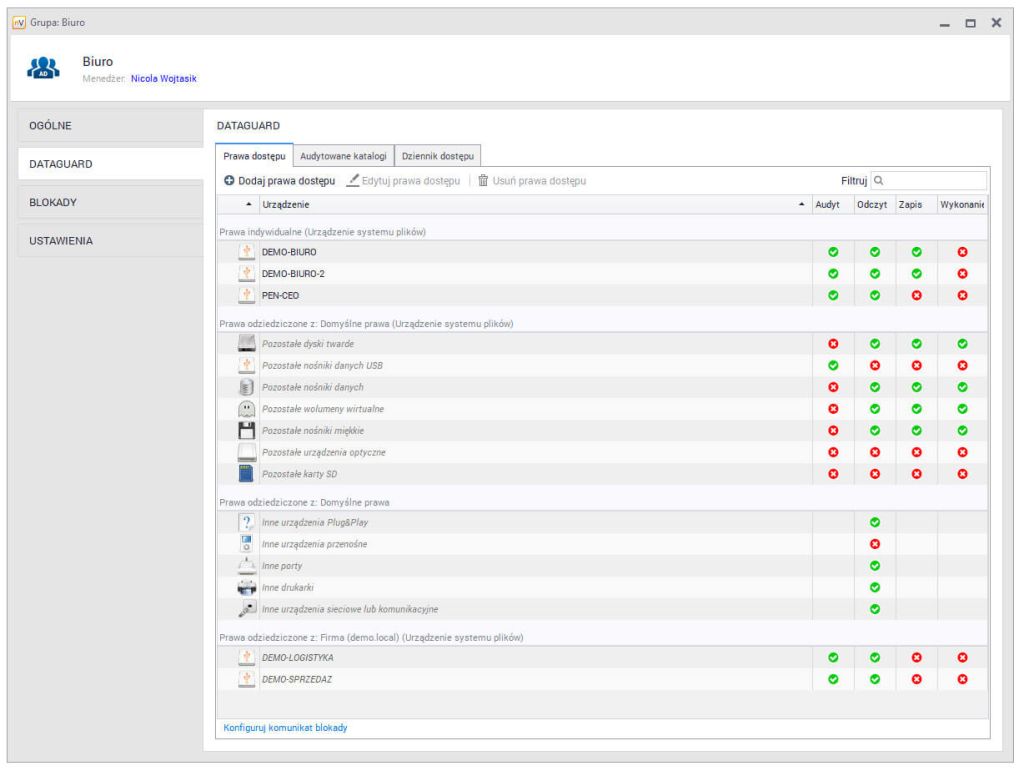

Dataguard

DataguardKontrola dostępu do danych

- automatyczne nadawanie użytkownikowi domyślnej polityki monitorowania i bezpieczeństwa

- ograniczenie ryzyka wycieku strategicznych danych za pośrednictwem przenośnych pamięci masowych oraz urządzeń mobilnych

- zabezpieczenie sieci firmowej przed wirusami instalującymi się automatycznie z pendrive’ów lub dysków zewnętrznych

- oszczędność pieniędzy i czasu potrzebnego na odzyskanie utraconych danych

- integracja z Windows Defender: zarządzanie ustawieniami wbudowanego antywirusa wraz z możliwością alarmowania o wykrytych problemach oraz wynikach skanowania

- integracja z Windows Firewall: włączanie i wyłączanie zapory dla wybranych typów połączeń, tworzenie reguł ruchu, odczyt stanu zapory na stacjach roboczych

- możliwość usuwania nieistniejących/zutylizowanych nośników danych (np. USB)

- alarmy o podłączonym urządzeniu obcym (nieposiadającym atrybutu „nośnik zaufany”)

- integracja z Windows Bitlocker: odczyt stanu modułu TPM oraz zaszyfrowania woluminów

- zdefiniowanie polityki przenoszenia danych firmowych przez pracowników wraz z odpowiednimi uprawnieniami

- informacje o urządzeniach podłączonych do danego komputera

- lista wszystkich urządzeń podłączonych do komputerów w sieci

- audyt (historia) podłączeń i operacji na urządzeniach przenośnych oraz na udziałach sieciowych

- zarządzanie prawami dostępu (zapis, uruchomienie, odczyt) dla urządzeń, komputerów i użytkowników

- centralna konfiguracja: ustawienie reguł dla całej sieci, dla wybranych map sieci oraz dla grup i użytkowników Active Directory

- integracja bazy użytkowników i grup z Active Directory

- alarmy: podłączono/odłączono urządzenie mobilne, operacja na plikach na urządzeniu mobilnym

Users

UsersBezpieczeństwo danych i zarządzanie użytkownikami

- pełne zarządzanie użytkownikami, bazujące na grupach i politykach bezpieczeństwa

- dane są gromadzone i przyporządkowywane do konkretnego użytkownika, dzięki czemu wszystkie dostępy, uprawnienia, polityka aplikacji i stron oraz polityka monitorowania – podążają automatycznie za nim niezależnie od komputera, na którym pracuje

- zwiększenie poziomu bezpieczeństwa firmy: możliwość blokowania niebezpiecznych domen WWW przed przypadkowym wejściem i pobraniem złośliwego oprogramowania

- ochrona pracowników przed wiadomościami phishingowymi i atakami APT

- optymalizacja organizacji pracy – wiedza o czasie poświęcanym na dane czynności pozwala pomóc usprawnić konkretne procesy biznesowe

- rozróżnienie, na którym urządzeniu dana czynność została wykonana

- minimalizacja zjawiska cyberslackingu i zwiększenie wydajności pracowników

- redukcja kosztów wydruku

- blokowanie stron WWW

- blokowanie uruchamianych aplikacji

- monitorowanie wiadomości e-mail (nagłówki) - antyphishing

- szczegółowy czas pracy (godzina rozpoczęcia i zakończenia aktywności oraz przerwy)

- użytkowane aplikacje (aktywnie i nieaktywnie)

- odwiedzane strony WWW (tytuły i adresy stron, liczba i czas wizyt)

- audyty wydruków (drukarka, użytkownik, komputer), koszty wydruków

- użycie łącza: generowany przez użytkowników ruch sieciowy

- statyczny zdalny podgląd pulpitu użytkownika (bez dostępu)

- zrzuty ekranowe (historia pracy użytkownika ekran po ekranie)

- blokowanie uruchamiania procesów na podstawie lokalizacji pliku .EXE

- zarządzanie regułami blokowania aplikacji i stron WWW (tworzenie, grupowanie, powielanie między grupami użytkowników)

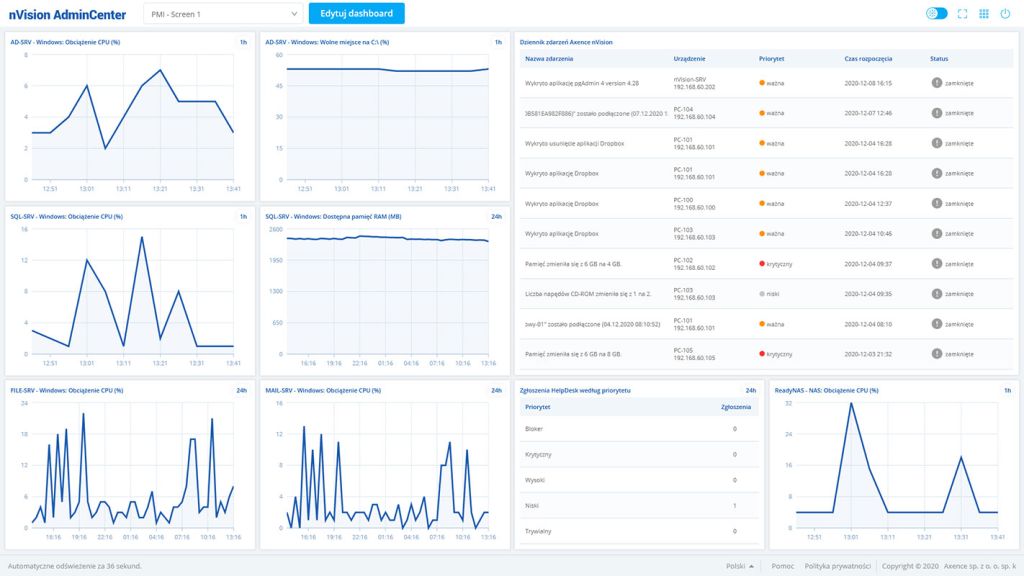

AdminCenter

AdminCenterCentrum dowodzenia i bezpieczeństwa IT

- interaktywne dashboardy i widgety prezentujące dane z modułów nVision

- dodawanie i zarządzanie nieograniczoną liczbą dashboardów

- automatyczne odświeżanie dashboardów co 1 minutę

- wyświetlanie dashboardów w trybie ciemnym i jasnym

- metryki SLA dla zgłoszeń

- możliwość dodawania widgetów ze wszystkich modułów nVision

-

F-SECURE

Ochrona w chmurze - Protection Service for Business

Protection Service for Business to najlepszy, najbardziej kompleksowy pakiet do ochrony punktów końcowych, jaki jest dostępny na rynku. Zaprojektowano go od podstaw z myślą o potrzebach firm, ograniczając nakład pracy związanej z konserwacją i zarządzaniem.Rozwiązanie chroni wszystkie Twoje urządzenia przed wszystkimi zagrożeniami, takimi jak ransomware i kradzież danych. Obejmuje zabezpieczenia dla komputerów Windows i Mac, smartfonów z systemami iOS i Android oraz różnych platform serwerowych, a także ochronę haseł.

Zalety:

- Zyskaj najlepszą ochronę punktów końcowych, jaka jest dostępna na rynku. Połączenie zabezpieczeń punktów końcowych w jeden zunifikowany pakiet zapewnia Ci skuteczniejszą, szerszą i bardziej ekonomiczną ochronę

- Chmurowe zarządzanie, skalowalne wdrożenie i automatyczne usuwanie starego oprogramowania zabezpieczającego sprawia, że wdrożenie przebiega bezproblemowo. Zdaniem AVComparatives, instalacja naszego oprogramowania „nie jest bardziej skomplikowana, niż instalowanie iTunes”.

- Oszczędź czas i pieniądze poprzez prostsze zarządzanie bezpieczeństwem, automatyczne aktualizacje programu klienckiego i bazy danych oraz zautomatyzowa

Moduły:

Computer Protection - Skuteczna, wielowarstwowa, nagradzana ochrona komputerów Windows i Mac.

- AV-TEST Best Protection, 2010-2014 i 2016 r.

- Zawiera zarządzanie poprawkami dla komputerów Windows

- Wykorzystuje zaawansowaną analizę behawioralną i heurystyczną

- Wykorzystuje sztuczną inteligencję i maszynowe uczenie się

Mobile Protection - Chroni urządzenia mobilne iOS i Android przed złośliwym oprogramowaniem i utratą danych.

- Chroni urządzenia przed złośliwym oprogramowaniem i phishingiem

- Zapobiega utracie danych z ukradzionych urządzeń i poprzez podsłuchiwanie ruchu Wi-Fi

- Zawiera zarządzanie urządzeniami mobilnymi (MDM)

- Dostępna obsługa rozwiązań MDM firm trzecich

Server Security - Chroni kluczową firmową komunikację, kolaborację i przechowywanie danych.

- Wieloplatformowa ochrona serwerów

- Zaawansowana analiza behawioralna i heurystyczna

- W pełni zintegrowane zarządzanie poprawkami

- Dodatkowe komponenty SharePoint i Exchange

Management Portal - Wdrażanie, zarządzanie i monitorowanie bezpieczeństwa z poziomu jednej chmurowej konsoli.

- Zintegrowane zarządzanie urządzeniami mobilnymi

- Zintegrowane zarządzanie poprawkami

- Zintegrowany menedżer haseł

- Nie wymaga sprzętu serwerowego

- Pełna gotowość

Password Protection - Zapobiega naruszeniom ochrony danych i atakom wykorzystującym słabe lub wielokrotnie wykorzystywane hasła.

- Minimalizuje liczbę wielokrotnie wykorzystywanych i słabych haseł

- Bezpiecznie przechowuje i organizuje wszystkie hasła, poświadczenia logowania itd. w jednym miejscu

- Generuje mocne i unikatowe hasła jednym kliknięciem myszy

- Wszystkie hasła są szyfrowane i przechowywane lokalnie

Ochrona lokalna - Business SuiteBusiness Suite to lokalne rozwiązanie zabezpieczające, które zapewnia najlepszą ciągłą ochronę Twojej organizacji, łącząc specjalistyczną wiedzę, zaawansowane technologie i nowoczesne funkcje z pełną lokalną kontrolą. Jest to kompletny pakiet zabezpieczający, który zapewnia firmom najwyższy poziom bezpieczeństwa od bramy internetowej do punktu końcowego.Zalety:- Wielowarstwowa ochrona zasobów od bramy do punktu końcowego

- Najwyższy poziom ochrony przed znanymi lukami w zabezpieczeniach i nowymi zagrożeniami

- Zaawansowane funkcje administracyjne zapewniającę pełną kontrolę nad bezpieczeństwem organizacji

- Mniej pracy dzięki automatyzacji codziennych zadań

- Mniej problemów dzięki skalowalnemu, wielofunkcyjnemu pakietowi z elastycznym, przejrzystym licencjonowaniem dla organizacji każdej wielkości

Moduły:

- Linux Security - Linux Security zapewnia podstawowe możliwości ochrony dla środowisk linuksowych: wielosilnikową ochronę przed złośliwym oprogramowaniem i wbudowane zarządzanie zaporą a do tego Integrity Checking dla urządzeń końcowych i serwerów.

- Server Security - Server Security jest pakietem ochronnym zaprojektowanym z myślą o serwerach plików. Server Security zapewnia wzmocnioną ochronę w czasie rzeczywistym przed wirusami, trojanami, oprogramowaniem szpiegującym, rootkitami i innym złośliwym kodem. Oferuje scentralizowane, lokalne opcje zarządzania przez Policy Managera lub przez wbudowaną konsolę webową.

- Email and Server Security - Problemy związane z emailami stają coraz bardziej uciążliwe i niebezpieczne - poza spamem poczta email rozprzestrzenia wszystkie typy ataków złośliwego oprogramowania a także ataki ukierunkowane. Dlatego właśnie potrzebujesz skutecznej ochrony poczty.

- F-Secure Email and Server Security oferuje ochronę i kontrolę spamu dla serwerów Microsoft Windows, Microsoft Exchange i Microsoft SharePoint oraz dla serwerów terminali, Citrix, Linux i EMC CAVA.

- Virtual Security - Rozwiązanie F-Secure Virtual Security jest zaprojektowane do ochrony środowisk mieszanych, wykorzystywanych w nowoczesnych firmach. Chroni zarówno publiczne jak i prywatne rozwiązania chmurowe, a także wirtualne serwery i desktopy (VDI). Oferuje wsparcie dla najpowszechniejszych środowisk: Vmware, Citrix, Hyper-V i KVM. Virtual Security to dodatkowy produkt dla Client Security, używający Scanning and Reputation Server, żeby odciążyć skanowanie w celu optymalizacji wydajności i bezpieczeństwa. Dlatego wszystkie funkcjonalności Client Security są dostępne Virtual Security.

- Policy Manager - Policy Manager oferuje prostszą i inteligentniejszą metodę zarządzania bezpieczeństwem IT w jednym miejscu - jest systemem nerwowym pakietu Business Suite. Jest to dobrze skalowalne, zautomatyzowane narzędzie do centralnego zarządzania bezpieczeństwem i zapewnia najlepszą kontrolę nad wymagającymi środowiskami IT.

Dodatkowe usługiInternet Gatekeeper - Internet Gatekeeper jest najlepszym wykidajłą w ochronie sieciowej. Zapewnia w czasie rzeczywistym wydajną ochronę przed złośliwym oprogramowaniem i innymi szkodliwymi zawartościami w mailach, plikach i URLach.

Umieszczony pomiędzy firmową siecią a internetem, Internet Gatekeeper gwarantuje, że malware nie może dostać się lub wyjść z firmowej sieci.

Zalety:

- Gwarantuje, że złośliwe oprogramowanie nie wejdzie do sieci bądź jej nie opuści.

- Zapewnia najlepszą ochronę w czasie rzeczywistym w produkcie bramowym z pomocą F-Secure Security Cloud

- Ochrona przed złośliwym oprogramowaniem w poczcie (SMTP i POP), ruchu sieciowym (HTTP) i transferze plików (FTP)

- Precyzyjne filtrowanie spamu i treści dla ruchu SMTP i POP

- Chroni wszystkie urządzenia w sieci niezależnie od systemu operacyjnego

- Dodatkowa ochrona i produktywność dzięki Web Content Control

Messaging Security Gateway -Produkt F-Secure Messaging Security Gateway zapewnia całkowitą ochronę komunikacji za pośrednictwem przychodzącej i wychodzącej poczty e-mail. Blokuje on niepożądane i szkodliwe wiadomości oraz eliminuje ryzyko ujawnienia danych. .

Zalety:

- Wielowarstwowe zabezpieczenia z technologią globalnej i lokalnej oceny reputacji w czasie rzeczywistym

- Skalowalny dla firm dowolnej wielkości — od małych i średnich firm, po międzynarodowe przedsiębiorstwa

- Mniej niż jeden obiekt niepoprawnie uznany za niebezpieczny na milion przypadków oraz 99.9% skuteczność wykrywania spamu

- Wiele sposobów wdrożenia: w postaci urządzenia fizycznego, hybrydowego lub wirtualnego

- Zaawansowany interfejs użytkownika końcowego pozwala administratorowi bez trudu zarządzać całym środowiskiem poczty e-mail

- Funkcje stworzone na potrzeby najbardziej wymagających administratorów

Rapid Detection Service - Usługa Rapid Detection Service pomaga przygotować Twoją organizację na zaawansowane cyberataki. Nasza w pełni zarządzana usługa potrafi wykrywać najbardziej uzdolnionych napastników, bez względu na to, czy korzystają ze złośliwego oprogramowania, czy z innych taktyk, technik i procedur. Pozwala szybko reagować na zagrożenia według praktycznych porad udzielanych przez naszych ekspertów.

Software Updater -Software Updater skanuje komputery w poszukiwaniu brakujących aktualizacji i utrzymuje Windows oraz oprogramowanie firm trzecich zaktualizowane i chronione przed exploitami. Oferuje automatyczną instalację a także możliwość wprowadzania wyjątków i manualne wdrażanie.

Zalety:

- Skanuje infrastrukturę, raportuje brakujące aktualizacje i automatycznie wdrażani poprawki bezpieczeństwa

- Instalacja brakujących aktualizacji i zarządzanie nimi dla Windows i oprogramowania firm trzecich

- Okresowo pobiera pliki definicji zawierające informacje o aktualizacjach oprogramowania

- Porównuje je z zainstalowanym oprogramowaniem i identyfikuje brakujące aktualizacje

- Pozwala Ci definiować wykluczenia od trybu automatycznego bazujące na nazwie programów bądź ID biuletynu

- Wyłączenia mogą być wyszukane w konsoli, by uniknąć bałaganu

- Software Updater Proxy pozwala zredukować ruch internetowy przez cache'owanie aktualizacji oprogramowania

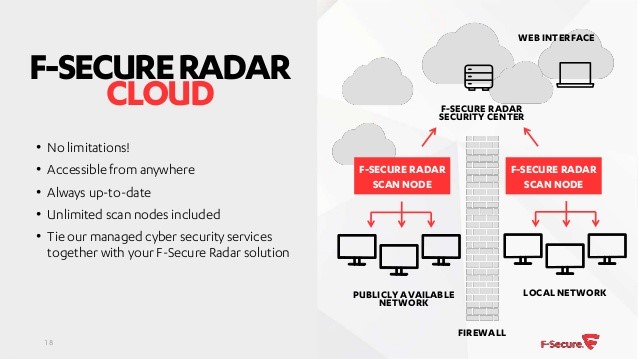

Radar -F-Secure Radar jest prostą i szybką w użyciu platformą do skanowania podatności i zarządzania nimi. Pozwala identyfikować i zarządzać zarówno wewnętrznymi jak i zewnętrznymi zagrożeniami, raportować ryzyka i być w zgodzie z obecnymi i przyszłymi przepisami prawnymi (takimi jak PCI i GDPR). Daje wgląd w nieautoryzowany sprzęt IT, by dać pełny obraz powierzchni ataku oraz odpowiedzieć na krytyczne podatności związane z cyber zagrożeniami.

-

Kaspersky

Wraz ze wzrostem Twojej firmy powiększa się także ilość danych, które należy chronić, oraz urządzeń i systemów IT, którymi należy zarządzać. Aby identyfikować i usuwać luki w zabezpieczeniach, walczyć z cyberzagrożeniami i kontrolować wszystkie swoje systemy, potrzebujesz odpowiednich narzędzi. Kaspersky Endpoint Security for Business Advanced łączy bezpieczeństwo i wydajność infrastruktury IT oferując proaktywną i skuteczną ochronę danych przed cyberzagrożeniami dla firm dowolnych rozmiarów.

Łatwe w użytkowaniu rozwiązanie, które dostosowuje się do Twoich potrzeb niezależnie od rozmiaru Twojej firmy i platform, które użytkujesz. Wielowarstwowa ochrona wykorzystująca unikatowe połączenie rozległej wiedzy o zagrożeniach, uczenia maszynowego i ludzkiej ekspertyzy. Rozbudowane możliwości administracji ułatwiają zarządzanie i kontrolowanie wszystkimi zagadnieniami związanymi z ochroną, bez potrzeby inwestowania w dodatkowe rozwiązania. Silne szyfrowanie zapewnia ochronę cennych danych i ułatwia zachowanie zgodności z wytycznymi bezpieczeństwa informacji. Obszerny zestaw narzędzi administracyjnych dla urządzeń klienckich zwiększa wydajność zarządzania systemami IT. Najwyższa jakość ochrony potwierdzona w niezależnych testach. Rozwiązania Kaspersky Lab są najcześciej testowanymi i nagradzanymi produktami bezpieczeństwa na rynku. Nowoczesne biznesowe środowiska IT są bardziej złożone niż kiedykolwiek wcześniej, a cyberprzestępcy korzystają z coraz bardziej zaawansowanych metod ataków. Kaspersky Endpoint Security for Business Advanced oferuje najlepszą w swojej klasie ochronę wspartą szerokim wachlarzem funkcji bezpieczeństwa zapewniających wielowarstwowe bezpieczeństwo. Funkcje takie jak skanowanie w poszukiwaniu luk oraz zarządzanie łatami, kontrola bezpieczeńtwa i ochrona danych dbają o minimalizację ryzyka i skuteczne zabezpieczenie poufnych informacji biznesowych.

Przykładowe urządzenia + pełne datasheety pod względem liczby chronionych końcówek.

Po kliknięci uzyskamy pełne informację na temat urządzenia.

Rozwiązania:

Średnie firmy (51-999 pracowników)

Korporacje (1000+ pracowników)

-

Seqrite

Profesjonalne rozwiązania antywirusowe i bezpieczeństwa IT dla Twojej firmy.

Całkowita, centralnie zarządzana ochrona i monitoring komputerów oraz laptopów.- Endpoint Security Business – Zabezpiecz swoje komputery i laptopy za pomocą ulepszonego narzędzia bezpieczeństwa.

- Endpoint Security Total – Zaawansowana ochrona stacji roboczych z dodatkowymi funkcjami.

- Endpoint Security Enterprise Suite – Zintegrowany system ochrony komputerów oraz danych.

- Mobile Device Management (MDM) – Narzędzie do zarządzania urządzeniami mobilnymi oparte na technologii chmury.

- Seqrite Cloud – Zarządzanie siecią bezpieczeństwa z poziomu sterownika zintegrowanego z chmurą.

Seqrite Endpoint Security

Podstawowe informacje

Endpoint Security zapewnia zaawansowaną oraz łatwą do rozmieszczenia ochronę dla przedsiębiorstw handlowych. To ujednolicone narzędzie zostało zaprojektowane, aby chronić punkty końcowe na wszystkich platformach bez naruszania wysokich wyników.Kluczowe korzyści

- Zaawansowana ochrona punktów końcowych za pomocą antywirusa, wykrywania intruzów, ochrony sieciowej oraz wielu innych rozwiązań.

- Pro-aktywne skanowanie zainstalowanych aplikacji w celu wykrywania nieprzewidzianych wrażliwości.

- Nieprzerwana ochrona przed złośliwymi stronami, atakami typu phishing i wieloma innymi.

- Szczegółowe informacje o każdym podłączonym punkcie końcowym dla jednolitej regulacji aktywów.

- Funkcje Endpoint Security

Skanowanie

Ta funkcja, skanując znane elementy wrażliwości aplikacji oraz systemów operacyjnych, pozwala użytkownikom na pobranie koniecznych łatek bezpieczeństwa.Ochrona IDS/IPS

Zaawansowana ochrona, która pro-aktywnie wykrywa oraz zapobiega działaniu złośliwego oprogramowania, które może wykorzystać wrażliwości aplikacji.Ochrona podczas przeglądania

Końcowi klienci są chronieni przed atakami, pochodzącymi z złośliwych stron, do których dostęp uzyskali wewnątrz sieci.Ochrona przed phishingiem

Ataki typu phishing, pochodzące ze złośliwych kodów z Internetu są udaremnione zanim dostaną się do sieci i rozprzestrzenią się.Zapora sieciowa

Administratorzy mogą dostosować zasady dostępu zgodnie z obserwowanym ruchem w sieci oraz konfigurować wyjątki.Platforma roamingowa

Rozwiązanie oparte na technologii chmury, które pozwala firmom stale zarządzać punktami końcowymi, nawet jeśli są one poza siecią. Administratorzy mogą podejrzeć najnowszy status, stosować polityki, przekierowywać klientów oraz utrzymywać zgodność.Alerty Email i SMS

Powiadomienia o atakach bądź problemach w sieci mogą być wysyłane do administratorów za pomocą email bądź smsów.Zarządzanie aktywami

Czujny monitoring konfiguracji sprzętu i oprogramowania każdego punktu końcowego pozwala administratorom być na bieżąco z wszystkimi zmianami w systemach firmy.Ochrona przed utratą danych

Zabezpiecza poufne dane oraz chroni przed wyciekiem tajemnic handlowych w celu unikania strat. W punktach końcowych i na urządzeniach przenośnych skanowane mogą być również dane w spoczynku.Zarządzanie politykami grupy

Administratorzy mogą definiować grupy użytkowników w oparciu o hierarchię wewnątrz organizacji oraz ustalać elastyczne polityki zgodnie z wymaganiami sytuacji.Usuwanie innych antywirusów

Podczas instalacji klienta EPS, jeśli zostanie wykryte inne oprogramowanie antywirusowe, zostanie uruchomiony jego deinstalator lub zostanie ono automatycznie zdeinstalowane. Instalacja Seqrite EPS nie zostanie przeprowadzona jeśli poprzednio zainstalowany antywirus nie zostanie usunięty z systemu.Wiele serwisów aktualizacji

Uruchamianie wielu serwisów aktualizacji celem zmniejszenia obciążenia serwerów oraz sieci.

-

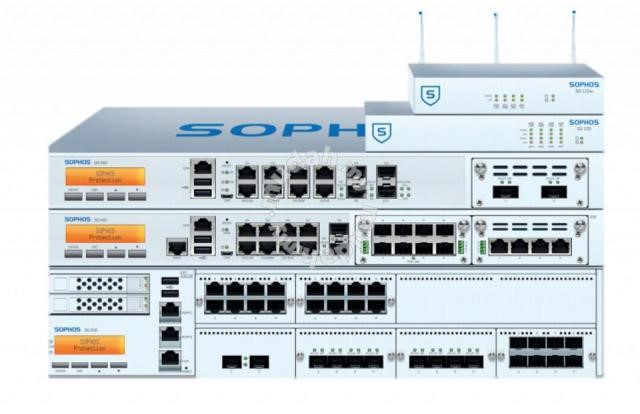

Sophos

Firma Sophos istnieje na światowym rynku od ponad dwudziestu lat. W tym czasie zdobyła doświadczenie w projektowaniu systemów zabezpieczeń IT. Zaufało jej 35 milionów użytkowników na całym świecie. Produkty Sophos cieszą się popularnością i zaufaniem w firmach oraz w sektorach wymagających pełnej niezawodności. W szerokiej ofercie każdy klient może znaleźć produkt odpowiedni dla siebie, dopasowany do danego środowiska, sieci oraz systemu operacyjnego.Sophos AntivirusSophos Endpoint Protection oferuje pełną ochronę stacji roboczych. Ochrona ta obejmuje urzadzenia z systemem operacyjnym Windows oraz Mac. Posiada techniki do ochrony przed exploitami, moduł do ochrony przed ransomware CryptoGuard, anty-malware, zabezpieczenie WWW, wykrywanie złośliwego ruchu, a także wbudowane narzędzie do głębokiego czyszczenia systemu. Dodatkowo dzięki ujednoliconej konsoli mamy możliwość zmiany polityk na urządzeniach z jednego miejsca, aby jeszcze bardziej ułatwić zarządzanie naszą siecią. Sophos Server ProtectionSophos Server Protection chroni aplikacje i dane w naszej firmie, nie ważne czy znajdują się na serwerach fizycznych, serwerach wirtualnych czy w chmurze. Sophos Server Protection integruje anty-ransomware, kontrolę aplikacji, a także zaawansowany program antywirusowy i moduł HIPS (wykrywanie bechawioralne). Dzięki centralnemu zarządzaniu możemy z łatwością zarządzać politykami naszych serwerów.

Sophos Server ProtectionSophos Server Protection chroni aplikacje i dane w naszej firmie, nie ważne czy znajdują się na serwerach fizycznych, serwerach wirtualnych czy w chmurze. Sophos Server Protection integruje anty-ransomware, kontrolę aplikacji, a także zaawansowany program antywirusowy i moduł HIPS (wykrywanie bechawioralne). Dzięki centralnemu zarządzaniu możemy z łatwością zarządzać politykami naszych serwerów. Sophos MobileSophos Mobile dostarcza zabezpieczenie dla użytkowników mobilnych. Idealne dla firm które chcą spędzić mniej czasu i zaangażowania na zarządzanie i zabezpieczenie urządzeń mobilnych. Nasze rozwiązanie do zarządzania urządzeniami mobilnymi (MDM) i Mobile Security są kluczowymi składnikami pakietu EndUser Protection. Zapewniają bezpieczeństwo urządzeń korporacyjnych i prywatnych z systemami iOS, Android i innych smartfonów i tabletów w sposób łatwy i wydajny. Umożliwiają dostęp do elektronicznej poczty i danych korporacyjnych z osobistych urządzeń z dowolnego miejsca.

Sophos MobileSophos Mobile dostarcza zabezpieczenie dla użytkowników mobilnych. Idealne dla firm które chcą spędzić mniej czasu i zaangażowania na zarządzanie i zabezpieczenie urządzeń mobilnych. Nasze rozwiązanie do zarządzania urządzeniami mobilnymi (MDM) i Mobile Security są kluczowymi składnikami pakietu EndUser Protection. Zapewniają bezpieczeństwo urządzeń korporacyjnych i prywatnych z systemami iOS, Android i innych smartfonów i tabletów w sposób łatwy i wydajny. Umożliwiają dostęp do elektronicznej poczty i danych korporacyjnych z osobistych urządzeń z dowolnego miejsca. Sophos UTMSophos UTM to rodzina rozwiązań, która oferuje kompleksowe zabezpieczenie infrastruktury sieciowej w jednym urządzeniu. Rozwiązanie to upraszcza zarządzanie bezpieczeństwem IT, gdyż nie wymaga instalacji wielu różnych dedykowanych rozwiązań. Pozwala chronić sieć z wykorzystaniem wielopoziomowych technologii ochrony typu IPS, VPN, AV, filtrowanie poczty oraz stron internetowych.br>

Sophos UTMSophos UTM to rodzina rozwiązań, która oferuje kompleksowe zabezpieczenie infrastruktury sieciowej w jednym urządzeniu. Rozwiązanie to upraszcza zarządzanie bezpieczeństwem IT, gdyż nie wymaga instalacji wielu różnych dedykowanych rozwiązań. Pozwala chronić sieć z wykorzystaniem wielopoziomowych technologii ochrony typu IPS, VPN, AV, filtrowanie poczty oraz stron internetowych.br> Małe firmySophos SG 105(w)/115(w)/125(w)/135(w)Urządzenia te osiągają przepustowość firewall do 6 Gbps i obsługują do 2 mln równoległych sesji dzięki czemu łączą w sobie wydajność, niską cenę oraz funkcjonalność większych urządzeń. Do tego mamy możliwość rozbudowy o wbudowane urządzenia Access Point dzięki czemu jeszcz łatwiej zarządzać siecią w małej firmie. Urządzenia posiadają od 4 do 8 portów RJ-45 (1Gb) oraz dysk SSD do przetrzymywania logów. Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf Średnie firmySophos SG 210/230/310/330/430/450Urządzenia średniej klasy osiągają przepustowość firewalla do 30 Gbps i obsługują do 8 mln równoległych sesji. Urządzenia posiadają do 8 portów RJ-45 (1Gb) i 2 portów światłowodowych GbE SPF. Modele SG 210/230/310/330 posiadają po 1 wolnym slocie FleXi Port do którego możemy zamontować dodatkowe moduły typu 8x RJ-45 (1Gb), 8x GbE SFP lub 2x 10 GbE SFP+. Za to modele SG 430/450 posiadają 3 sloty typu FleXi Port. Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf Duże firmySophos SG 550/650Produkty z serii SG 550/650 są zaawansowanymi urządzeniami przeznaczonymi dla dużych przedsiębiorstw. Urządzenia osiągają przepustowość do 60 Gbps oraz są w stanie obsłużyć do 20 mln równoległych sesji. Sprzęt wyposarzony jest w 8 portów RJ-45 (1Gb) oraz dodatkowe sloty FleXi Port. Model SG 550 posiada 4 sloty FleXi Port, a model SG 650 6 slotów Flexi Port. Do tego urzadzenia mają wbudowane 2 dyski SSD (RAID) oraz dwa zasilacze dzięki czemu mamy zapewnioną standardową funkcję redundancji w tej klasie.Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf

Małe firmySophos SG 105(w)/115(w)/125(w)/135(w)Urządzenia te osiągają przepustowość firewall do 6 Gbps i obsługują do 2 mln równoległych sesji dzięki czemu łączą w sobie wydajność, niską cenę oraz funkcjonalność większych urządzeń. Do tego mamy możliwość rozbudowy o wbudowane urządzenia Access Point dzięki czemu jeszcz łatwiej zarządzać siecią w małej firmie. Urządzenia posiadają od 4 do 8 portów RJ-45 (1Gb) oraz dysk SSD do przetrzymywania logów. Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf Średnie firmySophos SG 210/230/310/330/430/450Urządzenia średniej klasy osiągają przepustowość firewalla do 30 Gbps i obsługują do 8 mln równoległych sesji. Urządzenia posiadają do 8 portów RJ-45 (1Gb) i 2 portów światłowodowych GbE SPF. Modele SG 210/230/310/330 posiadają po 1 wolnym slocie FleXi Port do którego możemy zamontować dodatkowe moduły typu 8x RJ-45 (1Gb), 8x GbE SFP lub 2x 10 GbE SFP+. Za to modele SG 430/450 posiadają 3 sloty typu FleXi Port. Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf Duże firmySophos SG 550/650Produkty z serii SG 550/650 są zaawansowanymi urządzeniami przeznaczonymi dla dużych przedsiębiorstw. Urządzenia osiągają przepustowość do 60 Gbps oraz są w stanie obsłużyć do 20 mln równoległych sesji. Sprzęt wyposarzony jest w 8 portów RJ-45 (1Gb) oraz dodatkowe sloty FleXi Port. Model SG 550 posiada 4 sloty FleXi Port, a model SG 650 6 slotów Flexi Port. Do tego urzadzenia mają wbudowane 2 dyski SSD (RAID) oraz dwa zasilacze dzięki czemu mamy zapewnioną standardową funkcję redundancji w tej klasie.Specyfikacja: https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-sg-series-appliances-brna.pdf -

Webroot

Najwyższej klasy stworzona z myślą o klientach biznesowych. 700 kilobajtowa aplikacja instalowana w ciągu kilku sekund. Głębokie skanowanie poniżej 2 minut. Zdalne zarządzanie przez konsolę WEB. Wszystko to sprawia, że Webroot SecureAnywhere jest rozwiązaniem idealnym dla biznesu.W dobie błyskawicznego rozwoju technologicznego kiedy przedsiębiorcy coraz częściej sięgają po urządzenia przenośne Webroot wychodzi naprzeciw nowym trendom. Bezkompromisowa ochrona i lekkość dla urządzeń mobilnych oraz scentralizowana platforma do kompleksowego zarządzania. Wyrafinowana technologia oparta na reputacji stron internetowych zapewniająca całkowite bezpieczeństwo podczas korzystania z przeglądarek www. Centralne zarządzanie oraz możliwość ustawiania kategorii dopuszczanych i blokowanych stron zapewnia pełną kontrolę nad dostępem do treści internetowych w firmie.

Webroot SecureAnywhere Endpoint Protection

Webroot SecureAnywhere Mobile Protection

Webroot SecureAnywhere Web Security Service- Kompletna ochrona przed wirusami, oraz zagrożeniami nie znanymi

- Identyfikacja szkodliwych linków i stron w wyszukiwarce

- Firewall oraz monitorowanie ruchu sieciowego

- Zarządzanie zdalne przez konsolę

- administracyjną nawet kilkoma komputerami

- Ochrona prywatności użytkownika oraz anty-phishing

- Ochrona smartfonów i tabletów

- Szyfrowanie haseł

- Usługa anonimowości w internecie oraz niszczarka danych

- 25 GB backupu w chmurze

W dobie błyskawicznego rozwoju technologicznego kiedy przedsiębiorcy coraz częściej sięgają po urządzenia przenośne Webroot wychodzi naprzeciw nowym trendom. Bezkompromisowa ochrona i lekkość dla urządzeń mobilnych oraz scentralizowana platforma do kompleksowego zarządzania

Technologia najwyższej klasy stworzona z myślą o klientach biznesowych. 700 kilobajtowa aplikacja instalowana w ciągu kilku sekund. Głębokie skanowanie poniżej 2 minut. Zdalne zarządzanie przez konsolę WEB. Wszystko to sprawia, że Webroot SecureAnywhere jest rozwiązaniem idealnym dla biznesu.

Wyrafinowana technologia oparta na reputacji stron internetowych zapewniająca całkowite bezpieczeństwo podczas korzystania z przeglądarek www. Centralne zarządzanie oraz możliwość ustawiania kategorii dopuszczanych i blokowanych stron zapewnia pełną kontrolę nad dostępem do treści internetowych w firmie.

-

Xopero

Xopero ONE Backup & Recovery

Xopero ONE Backup & Recovery to rozwiązanie do backupu danych All-in-ONE, czyli niezawodny backup i odzyskiwanie danych, najbardziej przyjazna na rynku konsola centralnego zarządzania oraz kompatybilność z każdym najpopularniejszym magazynem na dane. Łatwość wdrożenia i zarządzania sprawia, że zabezpieczenie nawet najbardziej złożonej infrastruktury IT jest tak proste, jak ochrona zaledwie kilku komputerów.

Co zabezpieczysz?

- Stacje robocze (Windows, MacOS, Linux)

- Serwery (Windows, Linux)

- Bazy danych (MySQL, MS SQL, Firebird, MariaDB i inne)

- Maszyny wirtualne (backup VMware)

- Microsoft 365

- GitHub, GitLab, Bitbucket i Jira backup – GitProtect.io by Xopero ONE

Gdzie zabezpieczysz?

- Xopero Cloud

- Amazon AWS S3

- Wasabi Cloud

- Backblaze B2

- Google Cloud Storage

- Azure Blob Storage

- Chmury kompatybilne z S3

- Środowiska hybrydowe i multi-cloud

- NFS

- CIFS

- SMB

- Lokalne zasoby dyskowe.

Jak zabezpieczysz?

Niezawodny backup danych #1

Wdrożenie On-Premise lub SaaS

Zainstaluj usługę zarządzania na swoim sprzęcie lub wybierz model SaaS, aby korzystać z usługi w chmurze, bez potrzeby instalacji. Niezależnie od wybranego modelu wdrożenia możesz przechowywać swoje kopie lokalnie lub w chmurze.

Plan-based backup

Szerokie możliwości konfigurowania planów backupu – określasz typ kopii, dane i urządzenia do zabezpieczenia, harmonogram, retencję, kompresję, poziom szyfrowania, okno backupu, replikację i wiele więcej. Ustaw raz, a plan backupu wykona się automatycznie.

Długoterminowa retencja / GFS

Przechowuj wszystkie wersje, określ liczbę kopii lub konkretny czas ich przechowywania. Wybierz podstawowy schemat rotacji kopii (pełnych, przyrostowych i różnicowych), albo skonfiguruj GFS, aby przechowywać kopie długoterminowo, oszczędzić przestrzeń na magazynie i przywrócić dane z dowolnego momentu w czasie.

Więcej funkcjonalności:

- Minimalne wymagania instalacji usługi i agenta

- Zabezpieczenie dowolnej infrastruktury

- Możliwość dodania wielu magazynów danych

- Zaawansowane ustawienia harmonogramu

- Kopia pełna, przyrostowa i różnicowa

- Ulepszona polityka backupu 3-2-1

- Okno backupu

- Rozłożenie backupu w czasie

- Zarządzanie w oparciu o plany lub urządzenia

- Zgodność z wymogami prawnymi

i wiele więcej…

Szybkie przywracanie kopii zapasowej i Disaster Recovery

Szybkie przywracanie danych i wdrożenie Disaster Recovery nie wymaga żadnego dodatkowego oprogramowania. Wszystkie potrzebne komponenty są dostępne w ramach rozwiązania Xopero ONE Backup & Recovery. Co dokładnie?

Any2Any Restore

Odtwarzaj dane między różnymi urządzeniami, tenantami Microsoft 365 czy repozytroriami. Przywracaj maile na komputer, pliki z Windows do Linux, repozytoria Bitbucket do GitHub – migracja nigdy nie była prostsza!

Instant Disaster Recovery

Uzyskaj natychmiastowy dostęp do plików z obrazu dysku lub całej kopii. Twórz maszyny wirtualne i przywracaj dane bez potrzeby eksportu.

Bare Metal Restore

Przywróć kopię wszystkich danych i całego systemu na tym samym lub nowym urządzeniu z pomocą specjalnie dostosowanej technologii i pendrive’a. Przywracaj dane zdalnie – nawet dla różnych lokalizacji i placówek.

Granularne przywracanie

Przeglądaj i błyskawicznie przywracaj konkretne, wybrane pliki, dane Microsoft 365, metadane Git, pliki z kopii VM itd. z wykonanej kopii obrazu bez konieczności przywracania całego sytemu.

Centralne zarządzanie

Konfiguracja i monitoring polityki bezpieczeństwa nawet najbardziej złożonej infrastruktury IT nigdy nie były tak proste. Konsola centralnego zarządzania Xopero ONE dostępna jest bezpośrednio z przeglądarki. A wraz z nią:

Najbardziej intuicyjny interfejs na rynku

Napędzane danymi dashboardy i wizualne statystyki łączą łatwość użytkowania i precyzyjne zarządzanie.

Łatwy monitoring

Zaawansowane audyt logi, zadania i powiadomienia e-mail – bądź na bieżąco z bezpieczeństwem Twoich danych.

Wielopoziomowe zarządzanie

Dodawaj użytkowników, przypisuj im role i uprawnienia, aby dzielić obowiązki, a jednocześnie mieć kontrolę nad dostępem i bezpieczeństwem.

Bezpieczeństwo

- Szyfrowanie AES (in-flight i at rest)

- Wybór poziomu szyfrowania i kompresji

- TLS transfer

- No Single Point of Failure – odzyskaj dane nawet, gdy stracisz dostęp lub ustawienia usługi

- Bezpieczny Manager Haseł – przechowuj i zarządzaj wszystkimi hasłami w jednym, bezpiecznym miejscu.

Dedykowane funkcjonalności

Środowisko IT

Wspierane systemy/platformy

Dodatkowe funkcjonalności

Środowiska fizyczne

Windows OS: 11, 10, 8, 7,

Mac OS: 10.13 and newer,

Linux OS: Alpine: 3.10+, Debian: 9+,

Ubuntu: 16.04+, Fedora: 29+, centOS: 7+, RHEL: 6+, openSUSE: 15+, SUSE Enterprise Linux (SLES): 12 SP2+

– Masowa instalacja na wielu urządzeniach

– Kompatybilność z większością magazynów danych – brak dodatkowych inwestycji

– Cross-platform backup agent

– Backup plikowy/obrazu

– Microsoft 365 Backup

– PRE- i POST-backup, POST Snapshot

Środowiska wirtualne (VMware backup)

VMware vSphere

vSphere v6.7+

VMware ESXi

ESXi v6.7+

– Image-level backup

– Application-aware backup – zachowanie spójności aplikacji w kopii

– Przyrostowe kopie zapasowe z wykorzystaniem CBT (Changed Block Tracking)

– LAN-free data transfer

– Entire VM recovery

–

Mailboxes, Calendars, Contacts, OneDrive

– Microsoft 365 Dashboard

– Łatwa integracja z M365

– Nielimitowana retencja

– Granularne odtwarzanie maili, plików i łatwe przeglądanie

– Automatyczne dodawanie nowych użytkowników M365 do planów

– Zgodność z Microsoft Shared Responsibility Model

– Cross-user recovery

Repozytoria Git – GitProtect.io

(GitHub backup, Bitbucket Backup, GitLab Backup, Jira backup)

GitHub, Bitbucket, GitLab, Jira

– Natychmiastowa integracja z GitHub/Bitbucket/GitLab

– Logowanie przez SSO GitHub / Bitbucket / GitLab / Google

– Automatyczne dodawanie nowych repozytoriów do planów

– Granularne odtwarzanie repozytoriów i wybranych metadanych

– Przywracanie krosowe – łatwa migracja pomiędzy GitHub, Bitbucket i GitLab

– Długoterminowa retencja i możliwość archiwizacji nieużywanych repozytoriów

– Powiadomienia na Slacku

– Spełnienie założeń Shared Reponsibility Model

Dodatkowe informacje:

Strona internetowa Xopero Software S.A.

-

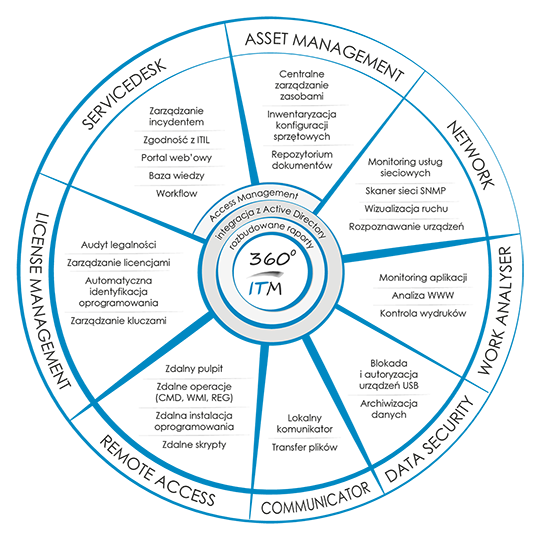

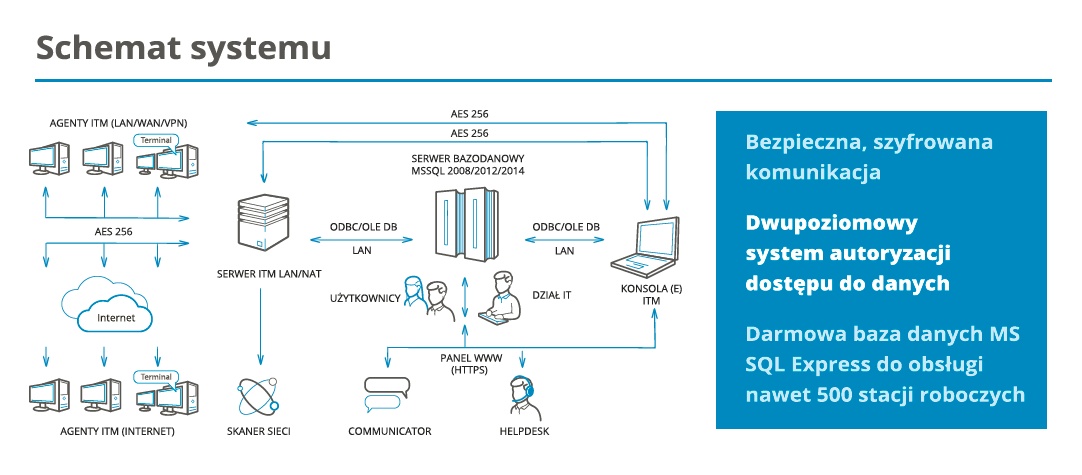

ITManager

ITManager to oprogramowanie, które gwarantuje zgodne z najlepszymi praktykami i standardami międzynarodowymi centralne zarządzanie infrastrukturą informatyczną przedsiębiorstwa oraz procesami dostarczenia wsparcia usług IT. Przewagą konkurencyjną ITManagera nad innymi systemami dostępnymi na rynku jest kompleksowość usługi i projektowe podejście – począwszy od indywidualnej parametryzacji i wdrożenia oprogramowania, przez dostarczenie niezbędnych komponentów infrastruktury, po szkolenie kompetencyjne, na wsparciu powdrożeniowym/supporcie kończąc.

Zarządzanie zasobami

Główna strefa systemu pozwala na centralne zarządzanie zasobami IT. Wbudowany kreator umożliwia utworzenie dowolnego typu zasobu, opisanie go wymaganymi atrybutami oraz powiązanie z dowolnym innym obiektem. Dodatkowo, agent ITM na bieżąco dostarcza informacje o aktualnej konfiguracji sprzętowo-systemowej zarejestrowanych stanowisk, która jest prezentowana w postaci przejrzystych zestawień. Dzięki automatycznej analizie zmian konfiguracji oraz odczycie aktualnych parametrów możliwe jest powiadamianie administratorów o wykrytych nieprawidłowościach.

ServiceDesk

Zarządzanie incydentem, problemem, bazą wiedzy oraz workflow – to elementy strefy ServiceDesk, które pozwalają wdrożyć dobre praktyki ITIL. Zawarty w ITM webowy portal dostarcza użytkownikom oraz inżynierom serwisowym proste i ergonomiczne narzędzie do codziennej obsługi linii wsparcia. Budowa oraz zawartość dedykowanych trzech paneli startowych zostały zaprojektowane dla użytkownika, administratora oraz managera. Dzięki elastycznej konfiguracji możliwe jest dostosowanie stopnia wdrożenia ITIL do aktualnych wymagań kierownictwa. System pozwala również na obsługę wniosków wymagających akceptacji osób decyzyjnych np. nadanie uprawnień czy zakup sprzętu.

Zarządzanie legalnością oprogramowania

Odczyt zainstalowanych aplikacji oraz analiza zawartości dysków stanowisk umożliwia precyzyjną identyfikację zainstalowanego oprogramowania. Proces ten opiera się na zawartej w systemie bazie sygnatur oprogramowania, która również dostarcza informacji na temat formy licencjonowania oraz opcji aktualizacji/downgrade. Pozwala to na prawidłowe wykorzystanie zakupionych licencji. Dodatkowo, administrator systemu ma możliwość zdalnej dezinstalacji wybranych aplikacji oraz otrzymuje zestawienie plików autorskich (np. muzyka, filmy) odnalezionych na danych stanowiskach. Treści te mogą zostać zdalnie usunięte. System, poprzez wbudowany mechanizm audytu aplikacji, w trybie ciągłym nadzoruje proces legalności oprogramowania, dając spokojny sen administratorom.

Komunikacja

Bezpieczną, wydajną i szyfrowaną komunikację wewnątrz organizacji umożliwia moduł Communicator. Użytkownicy otrzymują możliwość przesyłania wiadomości tekstowych, połączeń audio-wideo oraz tworzenia konferencji. Dodatkowo, możliwe jest przesyłanie powiadomień administracyjnych oraz plików. System automatycznie autoryzuje użytkowników, pobiera listę kontaktów oraz zmienia status dostępności. Administrator ma również dostęp do dedykowanego panelu webowego pozwalającego na pełne, centralne zarządzanie modułem.

Zdalne zarządzanie stanowiskiem

Agent ITM pozwala na zdalne połączenie z wybranym stanowiskiem w formie przejęcia pulpitu, operacji zdalnych oraz transferu plików. Funkcje te są dostępne również dla stanowisk znajdujących się poza siecią LAN. Administrator ma również możliwość zdalnej instalacji aplikacji.

Monitoring sieci LAN

Pozwala na cykliczne skanowanie sieci LAN wraz z analizą wykrytych urządzeń. Protokół SNMP dostarcza informacji na temat stanu drukarek oraz urządzeń sieciowych. Analizowany jest również ruch sieciowy oraz powiązania pomiędzy urządzeniami (mapa sieci). Administrator jest także informowany o dostępności usług oraz awariach.

Monitoring stanowisk i użytkowników

Dostarcza zarządzającym cennych informacji o aktywności pracowników w sieci, daje pełny przegląd aplikacji, z których korzystają, pokazuje rzeczywiste skupienie na czynnościach służbowych. Dane są prezentowane w sposób ułatwiający analizę, za pomocą przejrzystych zestawień i wykresów. ITM posiada również wbudowany system analizy wydruków, dostarczający informacji związanych z kosztami wydruków, które generują użytkownicy. Zebrane informacje pozwalają na efektywne planowanie inwestycji IT.

Data Security

Umożliwia nadzór i utrzymanie bezpieczeństwa danych użytkowników. Zapewnia archiwizację wybranych zasobów, blokadę napędów wymiennych, optycznych oraz nadzoruje kopiowanie plików. Pozwala na autoryzację dostępu do wskazanych nośników danych.

System wspiera zalecenia RODO

Wdrożenie systemu ITManager pomaga spełnić wymogi GDPR (General Data Protection Regulation) – nowego Rozporządzenia o Ochronie Danych Osobowych (RODO). Więcej informacji na stronie www.it-man.pl/gdpr

Case Study

Sprawdź na www.it-man.pl/case opis przykładowych wdrożeń.

-

Eset

Globalny dostawca rozwiązań zabezpieczających serwery, stacje robocze i urządzenia mobilne. Sztandarowym produktem firmy ESET jest wielokrotnie nagradzany program antywirusowy oraz antyspyware ESET NOD32 Antivirus. Z rozwiązań ESET korzysta ponad 100 mln użytkowników w 180 krajach. W Polsce programy ESET chronią już 3,5 mln użytkowników.